Web

Web50 最简单的sql题

万能密码:

|

|

flag:hgame{@s0ng_fen_ti@}

Web100 草莓社区-1

题目提示:

- flag在

../flag.php中 - 知识点:LFI,本地文件包含

直接:/show_maopian.php?mao=../flag.php

get flag:hgame

Web150 草莓社区-2

题目提示:

- flag在

../flag.php中 - 知识点:LFI,本地文件包含

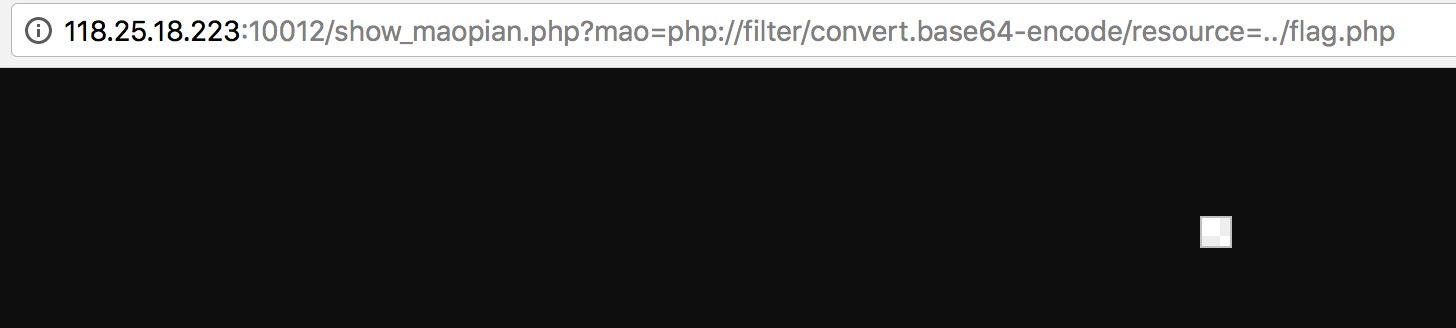

直接../flag.php没结果,想到之前做NCTF的一道LFI,把那时候的payload复制过来试了一下

|

|

burp返回(注意这时候不要用hackbar了,因为Firefox会显示图像存在错误而无法显示qwq,然后窝又试了一下,Chrome不会报错,而是显示个什么都没有的图片(如下图1)):

|

|

base64解码get flag。

flag:hgame{!m4o_pi4n_ChaO_hao_kan!}

Web100 xss-1

题目:

|

|

可以知道过滤规则:

- 不分大小的

script、image还有英文左小括号(都会被替换成_

Google搜xss bypass找到这篇文章的一个利用data属性的payload:

|

|

把<script>alert("1");</script>base64编码得:PHNjcmlwdD5hbGVydCgiMSIpOzwvc2NyaXB0Pg==,所以这道题的payload:

|

|

找出题人现在陪聊得到flag:hgame